دانلود خلاصه کتاب بازی ها - روانشناسی روابط انسانی

فرمت فایل دانلودی: .pdfفرمت فایل اصلی: pdf

تعداد صفحات: 51

حجم فایل: 349 کیلوبایت

رابطه مسئولیت اجتماعی شرکت با اجتناب مالیاتی

نوع فایل: word (قابل ویرایش)

تعداد صفحات : 137 صفحه

چکیده

بررسی رابطه بین مسئولیت اجتماعی شرکت با اجتناب مالیاتی شرکت های پذیرفته شده در بورس اوراق بهادار تهران به عنوان موضوع تحقیق حاضر تعیین شد. به این منظور با تبعیت از مدلهای رگرسیونی هوی و همکاران (۲۰۱۳) ، رابطه بین مسئولیت اجتماعی شرکت با اجتناب مالیاتی سنجیده شده است. دادههای مورد نیاز مدل ها از میان شرکت¬هایی جمع¬آوری شد که طی قلمرو زمانی تحقیق از سال ۱۳۸۷ تا ۱۳۹۱ – به مدت ۵ سال – سهام خود را در بورس اوراق بهادار تهران عرضه داشتند و معاملات مربوط به سهام آن¬ها بیش از سه ماه وقفه نداشته است. بدین ترتیب ۱۴۰ شرکت به عنوان نمونه آماری انتخاب شدند.

نتایج این تجزیه و تحلیل بیانگر وجود رابطه مستقیم بین اجتناب مالیاتی با فعالیت های غیرمسئولانه پاسخگویی اجتماعی در برخی حالتها می باشد. همچنین بین اجتناب مالیاتی با بدهی های احتمالی غیرمسئولانه پاسخگویی اجتماعی رابطه مستقیم ندارد

فهرست مطالب

عنوان صفحه

فصل اول: کلیات طرح

۱-۱- بیان مساله ۲

۱-۲- اهداف تحقیق ۳

۱-۳- اهمیت موضوع تحقیق و انگیزش انتخاب آن ۳

۱-۴- سوالات و فرضیه های تحقیق ۴

۱-۵- مدل های تحقیق۴

۱-۶- تعاریف عملیاتی متغیرها و واژه های کلیدی۷

۱-۷- روش تحقیق ۹

۱-۸- قلمرو تحقیق ۹

۱-۱-۱- قلمرو موضوعی تحقیق ۹

۱-۸-۲- قلمرو مکانی و زمانی تحقیق ۹

۱-۹- جامعه و حجم نمونه ۱۰

۱-۱۰- محدودیت ها و مشکلات تحقیق ۱۰

فصل دوم: مطالعات نظری

۲-۱- مقدمه ۱۲

۲-۲- تعاریف مسئولیت اجتماعی ۱۳

۲-۳- تعریف های سازمانی CSP 17

۲-۴- ابعاد مسئولیت اجتماعی ۱۷

۲-۵- اهمیت مالیات ۱۸

۲-۶- نقش مالیات در جامعه ۱۸

۲-۷- مالیات و جایگاه آن در اقتصاد ۱۹

۲-۸- نگاهی بر درآمدهای مالیاتی ۱۹

۲-۹- مفهوم و تعریف مالیات و اصول وضع آن ۲۰

۲-۱۰- اصول وضع مالیات ۲۱

۲-۱۱- مفهوم اجتناب مالیاتی ۲۳

۲-۱۲- تمایز فرار مالیاتی و اجتناب مالیاتی ۲۵

۲-۱۳- زمینه های پیدایش فرار مالیاتی ۲۶

۲-۱۴- اندازه گیری فرار مالیاتی در ایران ۲۷

۲- ۱۵- کارت بازرگانی، کد اقتصادی و فرار مالیاتی ۲۸

۲-۱۶- ناکارآمدی نظام مالیاتی ایران، علل و زمینه ها ۲۹

۲-۱۷- رابطه مفاهیم مالیاتی با مفاهیم حسابداری و گزارشگری ۳۵

۲- ۱۸- رابطه اجتناب مالیاتی با شفافیت گزارشگری ۳۷

۲-۱۹- گزارشگری مالی و گزارشگری مالیاتی ۳۷

۲-۲۰- تحقیقات انجام شده در مورد اجتناب مالیاتی ۳۹

۲-۲۱- خلاصه و جمع بندی ۴۳

فصل سوم: روش تحقیق

۳-۱- روش تحقیق ۴۶

۳-۲- جامعه آماری ۴۷

۳-۳- حجم نمونه و روش اندازه گیری ۴۷

۳-۴- ابزار جمع آوری اطللاعات ۴۸

۳-۵- روش تجزیه تحلیل داده ها ۴۸

۳-۵-۱- تعاریف عملیاتی متغیرها ۵۱

۳-۵-۲- تفسیر متغیرهای تحقیق ۵۴

۳- ۶- خلاصه فصل سوم ۵۵

فصل چهارم: تجزیه و تحلیل اطلاعات

۴ – 1 – مقدمه ۵۷

۴-۲- آمار توصیفی ۵۷

۴– 3– ضریب همبستگی بین متغیرهای تحقیق ۶۱

۴-۴- نتایج بررسی مفروضات اساسی مدل رگرسیون خطی ۶۴

۴-۵- نتایج آزمون فرضیههای تحقیق ۶۵

۴-۵-۱- نتیجه آزمون فرضیات تحقیق در رگرسیون مدل (۱) – معیار سنجش اجتناب مالیاتی (متغیر وابسته) نرخ موثر مالیاتی نقدی ۶۶

۴-۵-۲- نتیجه آزمون فرضیات تحقیق در رگرسیون مدل (۱) – معیار سنجش اجتناب مالیاتی (متغیر وابسته) نرخ موثر مالیاتی نقدی بلند مدت ۷۱

۴-۵-۳- نتیجه آزمون فرضیات تحقیق در رگرسیون مدل (۱) – معیار سنجش اجتناب مالیاتی (متغیر وابسته) اختلاف دائمی مالیات ۷۶

۴ – 6 – خلاصه فصل چهارم ۸۲

فصل پنجم: نتیجه گیری و پیشنهادات

۵-۱– نتیجه گیری (خلاصه یافتههای تحقیق) ۸۶

۵-۱-۱- تحلیل تطبیقی یافته ها ۸۹

۵-۲- پیشنهادات ۹۰

– پیشنهاداتحاصل تحقیق ۹۰

– پیشنهادت جانبی ۹۱

– پیشنهادات برای محققین بعدی ۹۱

۵-۳- خلاصه فصل پنجم ۹۱

پیوست ۹۲

فهرست منایع و ماخذ ۱۲۰

چکیده انگلیسی (Abstract) 122

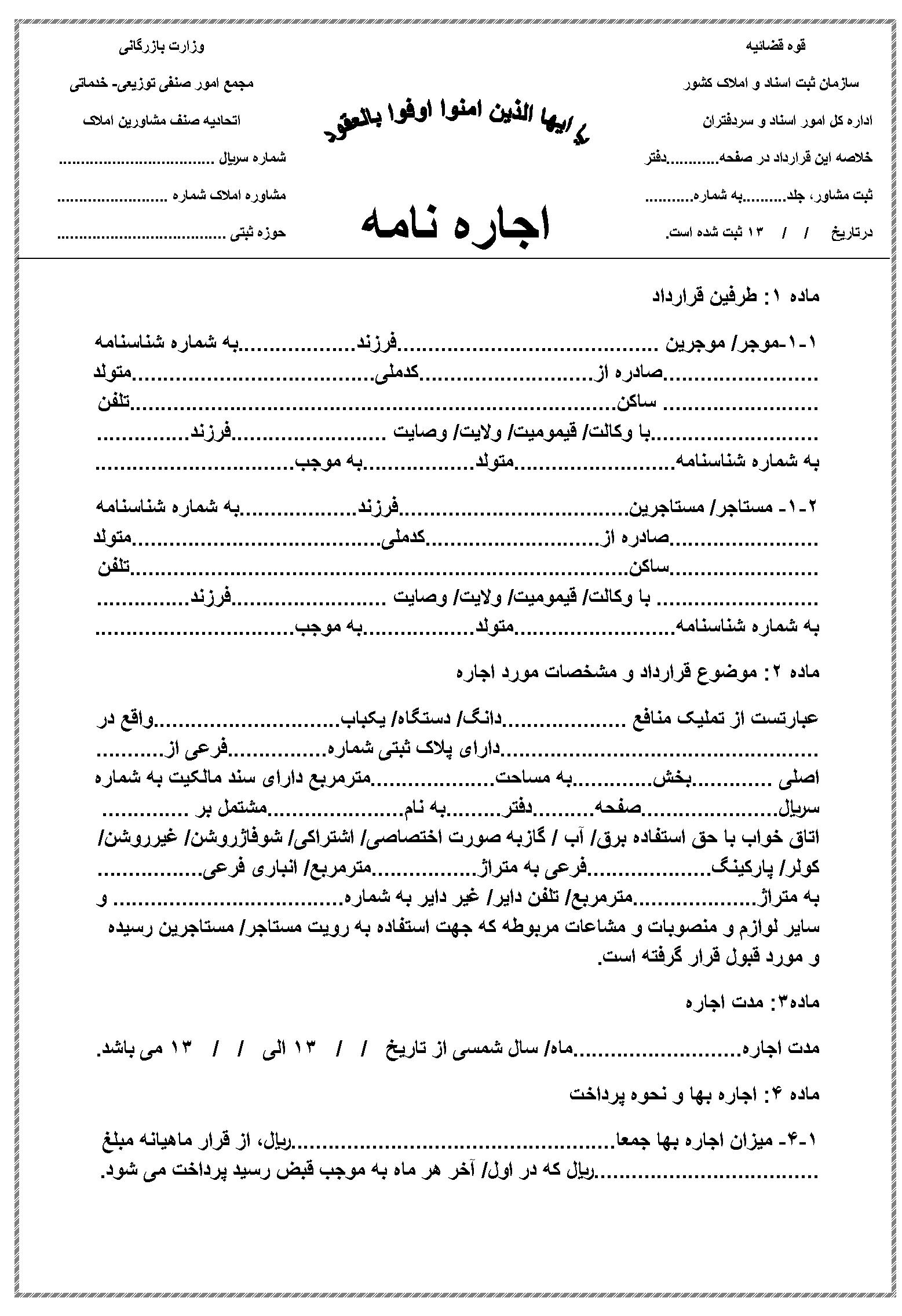

این فایل به صورت فایل ورد قابل ویرایش می باشد و برای اجاره دادن ساختمان های مسکونی و تجاری بسیار مناسب می باشد.

تصویری از فایل ورد قرارداد اجاره نام خام را در زیر مشاهده مینمائید

فایل خریداری شده به صورت ورد و قابل ویرایش می باشد

فایل خریداری شده به صورت ورد و قابل ویرایش می باشد

پس از خرید امکان دانلود فایل فراهم می شود

شما می توانید مشخصات موجرین و مستاجرین را در داخل فایل ورد وارد نمائید و سپس پرینت بگیرید

همچنین می توانید فایل را به تعداد دلخواه پرینت گرفته و سپس به صورت دستی مشخصات موجر و مستاجر را در داخل آن وارد نمائید

دانلود مقاله بررسی امنیت در شبکه های رایانش ابری

تعداد صفحات : 92

فرمت فایل دانلودی : ورد و قابل ویرایش

محاسبات ابری به برنامه و سرویس هایی اشاره دارد که در یک شبکه توزیع شده اجرا میشود واز منابع مجازی استفاده میکند، همچنین از طریق پروتکلهای رایج اینترنت و استانداردهای شبکه قابل دستیابی میباشند. برای درک محاسبات ابری از تمامی جنبه ها، لازم است انواع مختلف ابر را طبقه بندی کنیم. مدل اول ابر، بر این مبناست که ابر کجا مستقر شده است (مدل استقرار) و مدل دوم بر این مبناست که چه نوع سرویسی را عرضه میکند(مدل سرویس)می باشد. محاسبات ابری مزایای بسیاری دارد و در صنعت و در بین عموم محبوبیت بالایی کسب کرده است و معایبی دارد که در ادامه به بررسی آن میپردازیم. «پردازش ابری»یا «پردازش انبوه» نیز یک فناوری جدید است که بهتازگی از طرف شرکتهای مختلف از جمله: مایکروسافت، گوگل، آمازون و آی بی ام عرضه شده است. در این سیستم به جای نصب چندین نرمافزار بر روی چند رایانه، تنها یک نرمافزار، یک بار اجرا و بارگذاری میشود و تمامی افراد از طریق یک خدمات بر خط به آن دسترسی پیدا میکنند. به این پروسه «پردازش ابری» میگویند. و به شکل ساده تر پردازش ابری یعنی استفادهی اشتراکی از برنامه ها و منابع یک محیط شبکه برای انجام یک کار، بدون این که مالکیت و مدیریت منابع شبکه و برنامه ها برای ما مهم باشد.

کلید واژه : پردازش ابری ، پردازش شبکه ای ، مجازی سازی ، امنیت پردازش ابری

فهرست مطالب:

چکیده:

فصل اول(کلیات پژوهش)

1-1 مقدمه:

1-2 شرح مسأله

1-3 انگیزه های پژوهش:

فصل دوم(پردازش ابری)

2-1 مقدمه :

2-2 پردازش ابری چیست ؟

2-3 رایانش ابری و ویکی پدیا

2-4 آشنایی بیشتر باپردازش ابری

2-5 مقیاس و کشش

2-6 پایش و اندازه گیری :

2-7 تأمین امنیت مشتریان:

2-8 مزایای استفاده از ابر:

2-8-1 کاهش هزینه های سخت افزاری:

2-8-2 کاربرد در رسانه های اجتماعی:

2-8-3 مطابق با تمایلات مصرف کننده:

2-8-4 بسیج خدمات:

2-8-5 نقص و خرابی کمتر:

2-8-6 سازگاری با هر نوع برنامه ای:

2-9 نتیجه گیری فصل :

فصل سوم(معماری پردازش ابری)

3-1 مقدمه :

3-2 معماری پردازش ابری:

3-3زیر ساخت های پردازش ابری:

3-3-1 مجازی سازی

3-3-2 پردازش شبکه ای :

3-4 تفاوت های عمده پردازش ابری و پردارش شبکه ای :

3-5 لایه های تشکیل دهنده

3-5-1 لایه اول:کاربر

3-5-2 لایه دوم: نرم افزار به عنوان سرویس

3-5-3 دسترسی و مدیریت نرم افزار تجاری از طریق شبکه

3-5-4 لایه سوم: بستر به عنوان سرویس

3-5-5 لایه چهارم: زیرساخت به عنوان سرویس

3-5-6 لایه پنجم:سرور

3-6 نتیجه گیری فصل :

فصل چهارمانواع ابر

4-1 مقدمه :

4-2 انواع ابر ها در پردازش ابری:

4-2-1 ابر عمومی:

4-2-2 ابر گروهی:

4-2-3 ابر خصوصی:

4-2-4 ابرهیبریدی:

4-3 سیستم عاملهای پردازش ابری:

4-4 دلایل ایجاد سیستم عامل:

4-5 وظایف سیستم عامل:

4-6 سیستم عاملهای فعلی

4-7 تاریخچه سیستم عامل:

4-8 انواع سیستم عامل:

4-8-1 سیستم عامل تک پردازنده:

4-8-2 سیستم عامل شبکه ای:

4-8-3 سیستم عامل توزیع شده:

4-8-4 سیستم عامل بی درنگ :

4-8-5 تاریخچه:

4-9 مزایا و نقاط قوت رایانش ابری:

4-9-1 هزینههای کامپیوتری کم تر:

4-9-2 کارآیی توسعه یافته:

4-9-3 ارتقای نرمافزاری سریع و دائم:

4-9-4 سازگاری بیشتر فرمت اسناد:

4-9-5 ظرفیت نامحدود ذخیره سازی:

4-9-6 قابلیت اطمینان بیشتر به داده:

4-9-7 دسترسی جهانی به اسناد:

4-9-8 در اختیار داشتن آخرین و جدیدترین نسخه:

4-9-9 مستقل از سختافزار:

4-10 نقاط ضعف پردازش ابری:

4-10-1 نیاز به اتصال دائمی و پرسرعت به اینترنت:

4-10-2 قابلیتهای کمتر برنامههای تحت ابر (تحت وب):

4-10-3 امنیت کم دادهها:

4-11 چه کسانی باید از پردازش ابری استفاده کنند؟

4-12 چه کسانی نباید از پردازش ابری استفاده کنند؟

4-13 نتیجه گیری فصل:

فصل پنجم (امنیت در پردازش ابری)

5-1 مقدمه :

5-2 امنیت:

5-3 ضرورت امنیت:

5-3-1 ارزش سرمایه گذاری روی تجهیزات سخت افزاری وبرنامه های نرم افزاری:

5-3-2 ارزش داده های سازمانی

5-3-3 ارزش داده های فردی:

5-4 تعریف امنیت:

5-5 امنیت اطلاعات :

5-5-1مفاهیم پایه:

5-5-2 محرمانگی:

5-5-3 یکپارچه بودن:

5-5-4 قابل دسترس بودن:

5-5-5 قابلیت عدم انکار انجام عمل:

5-5-6 اصل بودن:

5-5-7 کنترل دسترسی:

5-5-8 احراز هویت:

5-5-9 تصدیق هویت:

5-6 کنترل امنیت اطلاعات:

5-6-1 کنترل مدیریتی:

5-6-2 منطقی:

5-6-3 فیزیکی:

5-6-4 رمزنگاری :

5-7 تهدیدات امنیتی خدمات پردازش ابر:

5-8 نگرانی های امنیتی در پردازش ابری:

5-8-1 در دسترس بودن شبکه:

5-8-2 بقاء ارائه دهنده ابر:

5-8-3 کسب و کار و تداوم بازاریابی

5-8-4 حوادث امنیتی:

5-8-5 شفاف سازی:

5-8-6 از دست دادن کنترل فیزیکی:

5-8-7 خطرات جدید، آسیب پذیری های جدید:

5-9 استانداردهای امنیت و سیاست در پردازش ابری:

5-10 سیاست امنیتی در پردازش ابری:

5-11 استانداردهای امنیتی برای یک ابر باید شامل موارد زیر باشد :

5-11-1 کنترل دسترسی:

5-11-2 پاسخ به حوادث و مدیریت آن:

5-11-3 سیستم و پشتیبان تنظیمات شبکه:

5-11-4 تست امنیت

5-11-5 داده ها و رمزنگاری ارتباطات

5-11-6 استاندارد رمز عبور

5-11-7 نظارت مستمر:

5-12 مقایسه و ارزیابی تاثیر چالشهای امنیتی بر مزایای رایانش ابری

5-13 امنیت ابر

5-14 مسائل مرتبط با امنیت ابر

5-14-1 الف: حمله به بسته سوآپ

5-14-2 ب: حمله از طریق کدهای مخرب

5-14-3 ج: حمله سیل آسا

5-14-4 د : سرقت اطلاعات

5-14-5 رویکردهای امنیتی ممکن

5-14-6 ب: راه حل حمله از طریق کدهای مخرب

5-14-7 ج : راه حل حملات سیل آسا

5-14-8 د : راه حل سرقت اطلاعات

5-14-9 معرفی یک ساختار امنیتی

5-15 نتیجه گیری فصل:

فصل ششم(الگوهای امنیت در پردازش ابری)

6-1 مقدمه :

6-2 الگوهای امنیت در پردازش ابری:

6-2-1 دفاع در عمق:

6-2-2 استراتژی های دفاع در عمق:

6-2-5 محدوده حفاظتی:

6-2-6 ابزارها و مکانیزم ها

6-2-7 پیاده سازی:

6-3 نتیجه گیری فصل:

نتیجه گیری:

فهرست منابع:

چکیده انگلیسی

خلاصه ی کتاب قواعد فقه 1 تالیف دکتر سید مصطفی محقق داماد از انتشارات مرکز نشر علوم اسلامی در قالب فایل pdf و در حجم 21 صفحه به همراه نکات پرتکرار و نمونه سوالات امتحانی ادوار گذشته دانشگاه پیام نور با پاسخ نامه کلیدی ، مناسب برای دانشجویان حقوق با کد رشته 1220293

محتویات محصول :

درسنامه جامع در قالب فایل pdf و در حجم 21 صفحه

نکات پرتکرار در قالب فایل pdf و در حجم 26 صفحه

نمونه سوالات امتحانی ادوار گذشته دانشگاه پیام نور

نیمسال دوم 95-94 با پاسخ نامه کلیدی

نیمسال اول 95-94 با پاسخ نامه کلیدی

نیمسال دوم 94-93 با پاسخ نامه کلیدی

نیمسال اول 94-93 با پاسخ نامه کلیدی

نیمسال دوم 93-92 با پاسخ نامه کلیدی

معدن سنگ آهن داوران - مقدمه معدن سنگ آهن داوران به لحاظ ساختار زمین شناسی هم خوانی خوبی با منطقه زرند (که از نظر منابع آهن غنی می باشد) دارد. این محدوده بر روی نقشه توپوگرافی رفسنجان قرار گرفته است. مساحت آن حدود 025/2 کیلومتر مربع بوده و در طول و عرض جغرافیایی ( "30 '35 30 و "5 '16 56) قرار دارد.

معدن سنگ آهن داوران - مقدمه معدن سنگ آهن داوران به لحاظ ساختار زمین شناسی هم خوانی خوبی با منطقه زرند (که از نظر منابع آهن غنی می باشد) دارد. این محدوده بر روی نقشه توپوگرافی رفسنجان قرار گرفته است. مساحت آن حدود 025/2 کیلومتر مربع بوده و در طول و عرض جغرافیایی ( "30 '35 30 و "5 '16 56) قرار دارد.